【Vulnhub】hackable:II靶机复盘

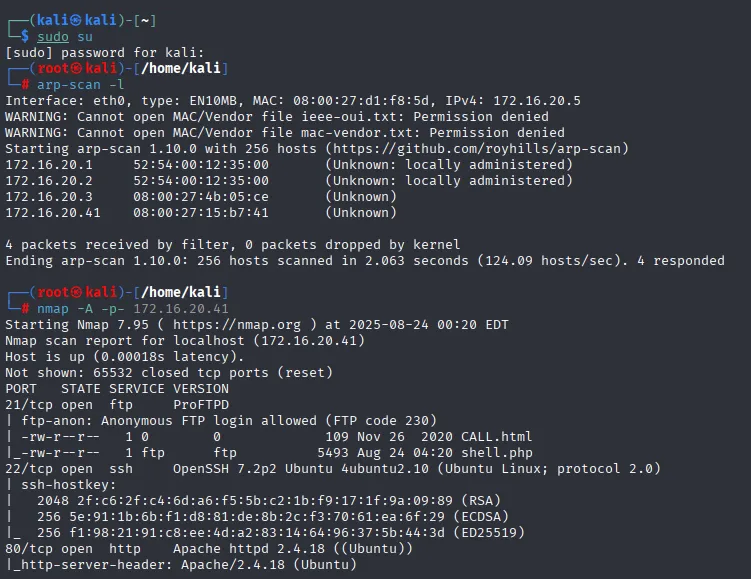

本地信息

kali-ip:172.16.20.5

baji-ip:172.16.20.41

信息收集

获得端口21、22、80的几个端口

访问21端口

在默认情况下只有一个CALL.html文件

由于是可以匿名登录所以直接使用

anonymous

空密码登录里面是内容是“GET READY TO RECEIVE A CALL”

访问80端口

是一个服务器默认的配置页面啥的,使用F12会在页面中提示使用dirb或goubuster扫描工具进行扫描,在扫描过程中会发现一个目录flie。

漏洞利用

在使用ftp过程中发现可以上传文件,而且在80端中的flie是和21中可访问的目录是一样的可以尝试上传shell反弹脚本,使用命令put shell.php ,这是在kali中自带的一个shell反弹脚本,至于在哪里我忘记了,记得在kali本机上面接收一下

-GQFV.png)

点击上传的shell.php

-pYup.png)

获得回显,可以去网上找找怎么稳固shell的方式

在目录/home中可以发现一个文件

.png)

提示我们去根目录找/.runme.sh

.png)

直接查看发现有用户的md5的密码值,可以解密一下

.png)

MD5免费在线解密破解_MD5在线加密-SOMD5在这里解密一下即可

.png)

获得shrek的密码使用ssh登录进去

.png)

获得user

提权

使用下面这个命令看看有什么

.png)

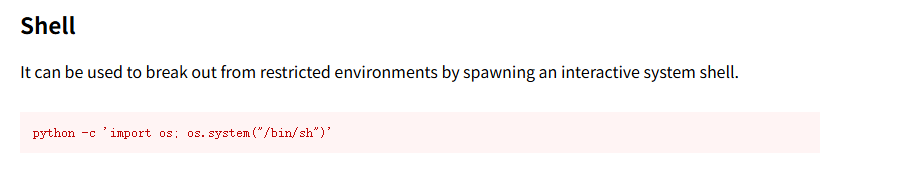

发现可以使用python提权

在这个网站上查找一下关于python的提权

使用这个命令获得root权限

.png)

参考

Vulnhub 靶场 HACKABLE: II - sainet - 博客园

#vulnhub(4)文章作者:望江

文章链接:https://www.sy11037.top/archives/vulnhub-ch4inrulz_v1.0.1ba-ji-fu-pan

版权声明:本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议,转载请注明出处!

评论已关闭!